El uso de la criptografía se remonta cuando los hombres tuvieron la necesidad de desarrollar herramientas para asegurar la confidencialidad de cierta información.

En el siglo V.a.C. ya utilizaban los griegos el cilindro o bastón. Durante el imperio romano. los ejércitos utilizaban el cifrado César

Realmente surge cuando en la Segunda Guerra Mundial los alemanes utilizaron la máquina Enigma para cifrar y descifrar los mensajes. Sin embargo, Turing descifra un primer mensaje de los alemanes y cambia el rumbo de la guerra y de la seguridad informática actual.

No obstante la era de la criptografía comienza con Shannon quien estableció las bases de la de la criptografía y el criptoanálisis moderno.

2. Criptografía

La criptología es la disciplina científica dedicada al estudio de la escritura secreta. Esta compuesta por dos técnicas:

- Criptoanálisis: estudia los sistemas criptográficos para encontrar sus debilidades y quebrantar la seguridad con el fin de descifrar textos sin conocer las claves.

- Criptografía: es el arte de escribir con clave secreta o de un modo enigmático. Para lo que se utilizan claves y procedimientos matemáticos para cifrarlo. Existen tres tipos de criptografía:

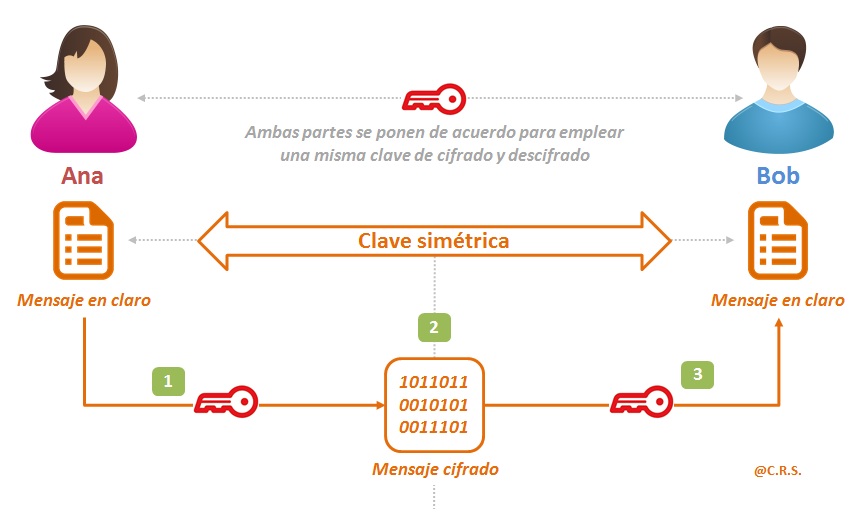

- Criptografía de clave simétrica

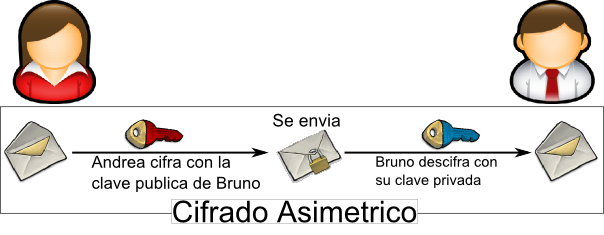

- Criptografía de clave asimétrica

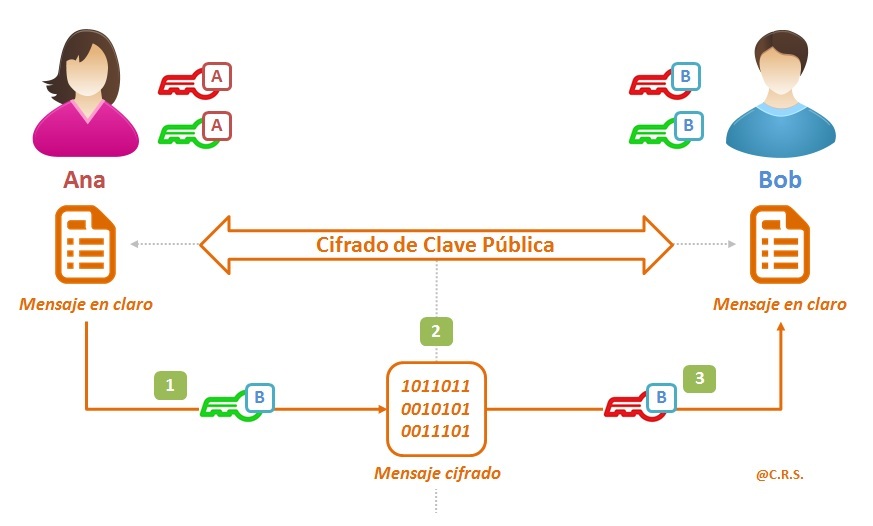

- Criptografía de clave pública

No hay comentarios:

Publicar un comentario